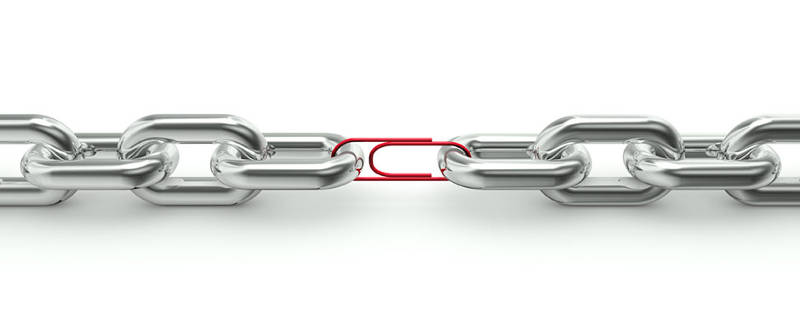

Ingeniería Social: atacando al eslabón más débil

En el siglo XVIII, un filósofo escocés llamdo Thomas Reid escribió un ensayo titulado:“Ensayos en los Poderes Intelectuales del Hombre”. En ella existe una frase que dice: «En cada cadena de razonamiento, la evidencia de la última conclusión no puede ser mayor que el eslabón más débil de la cadena, sin importar la fuerza del resto«. Durante el transcurso de las épocas, esta frase ha sido modificada y adaptada para muchos usos y se convirtió en la clásica frase «La cadena es tan fuerte como su eslabón más débil«.

Desde el punto de vista de la ciberseguridad o seguridad informática ésta aplica perfectamente a un amplio rango de vectores de seguridad, pero, esta vez nos focalizaremos en una de ellas: Ingeniería Social. Esta no es una disciplina que se estudie en algún centro de educación superior, si no que es una forma de ataque donde los black hat hackers o delicuentes cibernéticos usan tácticas específicas hacia las personas de una empresa u organización. Lo interesante de la ingeniería social, es que para tener altísimas tasas de éxito debe basarse en principios sicológicos humanos. Estos principios serían los de falsa confianza, costumbre y curiosidad (alrededor del 12%), autoridad (cerca del 42%) y las de urgencia y/o miedo (46% restante). Es por esto que a la ingeniería social se le conoce como «el arte de hackear humanos» o » la manipulación inteligente de la tendencia natural de la gente a confiar» . Según Kevin Mitnick, uno de los más grandes hackers de todos los tiempos, la ingeniería social se basa en cuatro pilares fundamentales:

- Todos queremos ayudar

- El primer movimiento natural siempre es de confianza hacia el otro

- No nos gusta decir que No

- A todos nos gusta que nos alaben

Ahora, ¿Qué es lo que busca un cibercriminal a través de este tipo de ataques?

Simple, lograr al menos uno de los siguientes objetivos:

- Realizar un fraude, que puede ser el robo de dinero claramente sin uso de la fuerza.

- Hacer un robo de credenciales, para que las víctimas entreguen claves de accesos a bancos, sitios internos que puedan ser explotados, etc.

- Ejecutar una infección, «forzando» a las víctimas para que descarguen un software supuestamente benigno y logran tomar posesión de prácticamente toda su red interna.

Y ¿Cómo es que logran su cometido?

Simple, manipulando el contenido, generalmente usando temas de interés masivo como son los de índole política, deportivos, de trabajo, entre muchos otros. Además, en la actualidad, con el nivel de exposición de información personal presente en la red, el accesar a las personas se convierte para los ciberdelincuentes en un «piece of cake».

Y ¿Cómo es que llegan hacia nosotros?

A través de distintas técnicas y vectores de entrada, estas técnicas están clasificadas de la siguiente forma:

- Técnicas pasivas: Se basan en la observación de las acciones de las personas objetivo. Está supeditado al ambiente, naturaleza y contexto de lo que el experto logre conseguir moverse

- Técnicas no presenciales: esto es usando vectores de entradas comunes como lo son el correo electrónico, teléfono y cartas con el cual se trata de obtener información útil para su cometido

- Técnicas presenciales no agresivas: En estas técnicas incluyen el seguimiento de personas, vigilancia de domicilios, ingreso a edificios, lectura de agendas o dumpster diving (revisión de basura)

Lamentablemente para las organizaciones, cuando son ataques dirigidos, el 99% de los antivirus fallan en la detección de software maliciosos, esto debido a que han sido creados con técnicas evasivas altamente sofisticadas. Además, no existen protecciones en seguridad lo suficientemente avanzadas para poder atrapar este tipo de ataques.

Es por todos estos factores que la ingeniería social debe considerarse como un área vital al interior de cualquier empresa u organización, ya que se ha convertido en la punta de lanza de los ciberataques, y no le hemos dado la relevancia que debe poseer.

¿Qué podemos hacer para mitigar estos riesgos?

Existen consejos clásicos que las personas deben seguir como regla, estas son:

- Instalar un buen software de seguridad que incluya antivirus, antiphishing, antimalware, antispyware que sirva para minimizar los riesgos en su computador

- Nunca revelar por teléfono ni email datos que sean confidenciales como lo son claves de acceso, número de tarjetas de crédito, cuentas bancarias, incluso cédulas de identidad.

- Jamás hacer clic en enlaces de una página web que haya llegado a través de un email en los que curiosamente piden datos personales.

- Ser precavido y asegurarse de que la dirección de la página web es la correcta y segura (que tenga el candado activo) antes de ingresar el usuario y clave.

Ahora bien, en el caso de las empresas se deben hacer campañas de concientización continua, realizando ataques reales de ingenieria social, pero, bajo ambientes controlados:

- Realizar el ataque controlado: en donde se imitan las distintas estrategias usadas por los cibercriminales, pero, sin la amenaza real.

- Entregar retroalimentación: Cuando a la víctima se le envía la alerta de que ha sido atacada, provocamos un «trauma» generando consciencia automática de este tipo de hechos.

- Realizar un seguimiento y análisis: en donde se revisan cuales fueron los motivadores sicológicos, el obejtivo, el contenido y el vector de ataque, y se vuelve a realizar para validar que ya no vuelve a pasar

Todos estos pasos deben realizarse periódicamente, las veces que sean necesarias.

Si quieres saber más sobre Ingeniería social. ¡Habla con nosotros! contacto@argionos.cl

No Comments